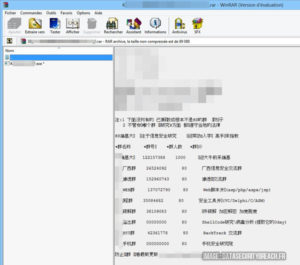

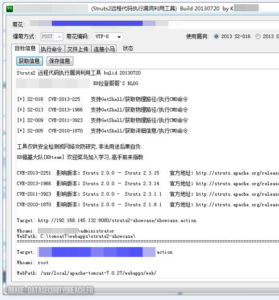

Un outil pirate Chinois, datasecuritybreach.fr a appris qu’il était vendu dans le black market, permet d’automatiser une attaque à l’encontre du Framework Web Apache Struts. Les chercheurs de l’éditeur de solutions de sécurité informatique Trend Micro confirme que cet outil était capable de compromettre le Framework Web Apache Struts en exploitant une faille qui vient d’être bouchée par l’Apache Software Foundation. L’outil pirate contient un Web Shell, un outil qui permet au pirate de se promener dans la machine piégée via cette porte cachée. Une sorte de Shell99 bien connu chez les pirates. Une version java de la bestiole (JspWebShell) permet d’utiliser les technologies JavaServer Pages (JSP) pour les faciliter les actions du pirate.

Un « couteau Suisse » gênant. Même si un rustine existe, peu de mises à jour semblent avoir été effectuées par les utilisateurs de l’outil de développement d’applications web Java. Il faut dire aussi qu’en pleine périodes de vacances, ça n’aide pas. Comme le précise Trend Micro, l’outil pirate exploite les récentes failles CVE-2013-2251 et CVE-2013-1966, ainsi que de vieilles dames, toujours actives, datant de 2010 et 2011 : CVE-2011-3923, et CVE-2010-1870.

Bref, la mise à jour vers la version 2.3.15.1 d’Apache Struts est plus que conseillée : http://struts.apache.org/download.cgi#struts23151. DataSecurityBreach.fr a pu constater sur le blog du groupe de hackers chinois que les premières infos sur la faille ont commencé à pointer le bout de leurs bits en mai 2013. Le 19 Juillet sortait l’exploit. Le 20 juillet, l’outil K-eight, signé par B.L.Brother, était diffusé. Soit trois jours après la diffusion du patch de sécurité d’Apache.

« Un outil pirate Chinois, baptisé JSPWebShell, datasecuritybreach.fr a appris qu’il était vendu dans le black market. »

-> Lequel ? Il n’y en a qu’un seul ? Quel prix ? Comment on sait qu’il est Chinois ? Au vu de son nom est-ce que ce n’est pas juste une backdoor JSP classique ?

« Les chercheurs de l’éditeur Trend Micro vinnennt d’annoncer que JPW était capable de compromettre le Framework Web Apache Structs en exploit une faille qui vient d’être bouchée. »

-> On peut avoir le lien de l’article ? (Citer ses sources c’est pas la base un peu ?)

Bref.

Bonjour, (oui, chez nous avant de réclamer quelque chose nous disons bonjour)

1 – Le logiciel est écrit en Chinois.

2 – Donner l’url/nom d’un site de Black Market n’est pas conseillé pour éviter les « débordements » d’internautes aussi polis que maitrisant mal ce qu’ils touchent.

2 – Il vous suffit, pourtant, de cliquer sur le lien de la source proposé dans l’article.

Bref.

ah bah voilà, c’est mieux comme ça, ça fait moins article 100% BullShit

Merci d’avoir pratiqué la censure et supprimé mon commentaire. Enfin ça peut se comprendre, c’est pas bon que tout le monde se rende compte de sa propre incompétence.

Comments are closed.