Une nouvelle menace émerge dans le monde de la cybersécurité alors que des pirates informatiques nord-coréens exploitent une variante Linux du malware FASTCash pour infiltrer les systèmes de commutation de paiement des institutions financières et effectuer des retraits d’espèces non autorisés aux distributeurs automatiques (DAB). Ce développement marque une extension des capacités de ce malware, initialement conçu pour les systèmes Windows et IBM AIX (Unix), désormais adapté aux distributions Linux, notamment Ubuntu 22.04 LTS.

Le malware FASTCash a été utilisé pour la première fois en 2016 pour voler des fonds à des institutions financières en Asie et en Afrique. Il permettait aux pirates de manipuler les systèmes bancaires et d’autoriser des retraits massifs et simultanés aux DAB. En 2017, FASTCash a permis le retrait simultané d’espèces dans 30 pays, suivi d’un incident similaire en 2018 dans 23 autres pays.

L’attaque repose sur l’exploitation des commutateurs de paiement, des systèmes centraux qui gèrent la communication entre les guichets automatiques, les terminaux de paiement (PoS) et les banques. En interférant avec les messages de transaction ISO8583, un protocole utilisé pour traiter les paiements par carte de crédit et de débit, les pirates peuvent modifier les réponses aux transactions et approuver des retraits d’argent, même lorsque le compte de la carte n’a pas suffisamment de fonds.

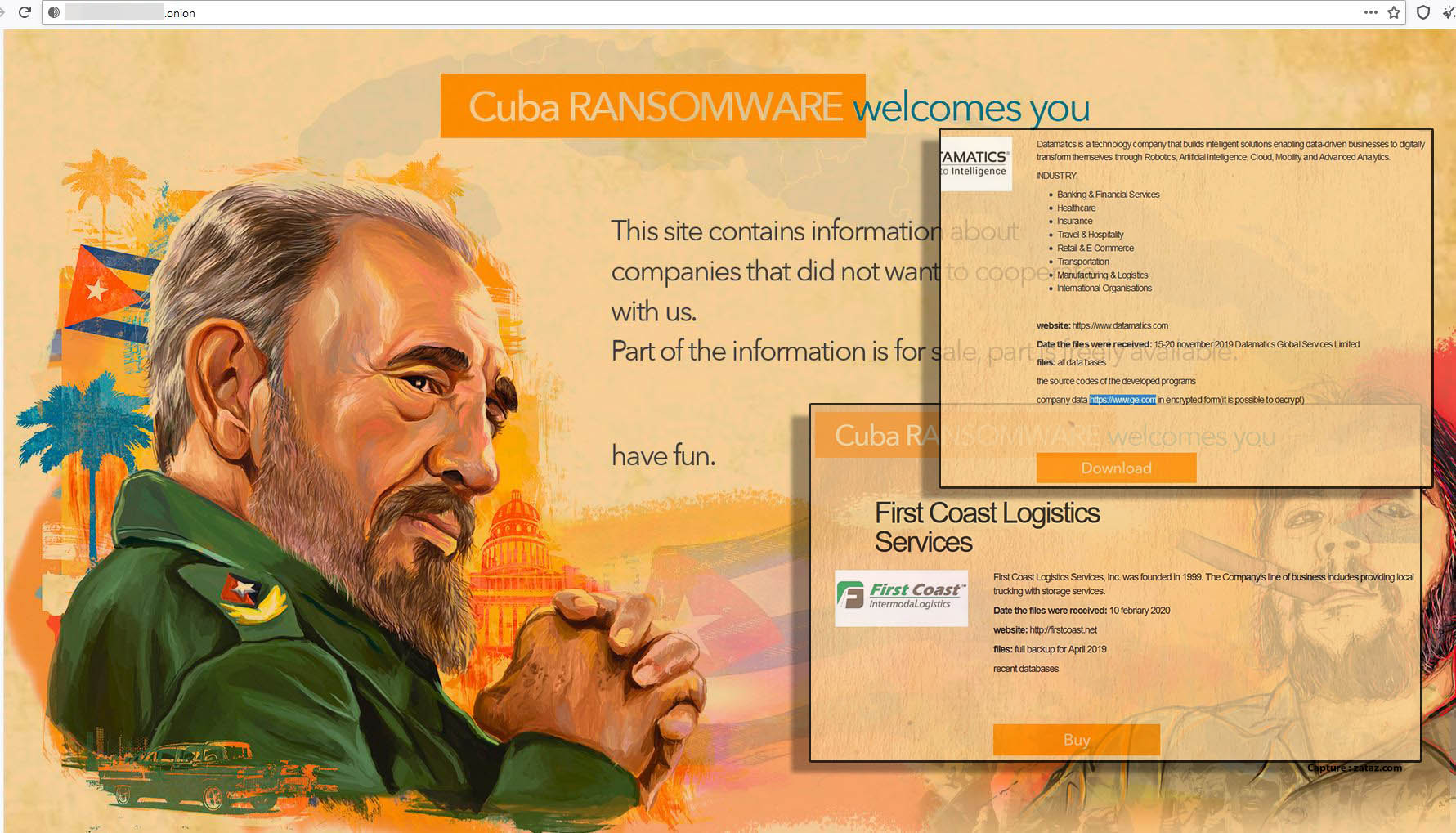

Variante Linux de FASTCash

Repérée pour la première fois en juin 2023 par le chercheur en sécurité HaxRob sur VirusTotal, cette variante Linux présente des similarités avec les versions Windows et AIX. Le malware se dissimule sous la forme d’une bibliothèque partagée, injectée dans un processus actif sur les serveurs de la banque à l’aide de l’appel système ptrace. Il se connecte ensuite aux fonctions réseau du système, permettant aux pirates de manipuler les messages de transaction.

Plus précisément, FASTCash intercepte les transactions refusées pour insuffisance de fonds, remplaçant les réponses de « rejet » par des réponses « approuvées ». Ces réponses modifiées permettent aux mules d’argent, travaillant en collaboration avec les pirates, de retirer des sommes importantes aux DAB, allant de 350 à 875 dollars.

Une menace furtive et en constante évolution

L’un des aspects les plus inquiétants de cette nouvelle variante Linux est sa capacité à contourner les mécanismes de sécurité des systèmes de détection de malware. Lorsqu’elle est apparue sur VirusTotal, elle n’a été détectée par aucune solution de sécurité, ce qui a permis aux pirates d’opérer sans être perturbés.

En plus de cette version Linux, une nouvelle version de FASTCash pour Windows a été repérée sur VirusTotal en septembre 2024, démontrant que les attaquants continuent d’améliorer et de diversifier leur arsenal pour cibler plusieurs systèmes d’exploitation.

Le malware FASTCash a longtemps été attribué au groupe de hackers nord-coréen Hidden Cobra, également connu sous le nom de Lazarus ou APT38. Ce groupe est soupçonné d’être responsable de vols massifs d’argent et de cyberattaques sophistiquées visant les institutions financières du monde entier, notamment un vol de plus de 1,3 milliard de dollars.

En 2020, le US Cyber Command a relancé les avertissements concernant la menace de FASTCash 2.0, signalant une intensification des activités de Lazarus. Par ailleurs, en 2021, des accusations ont été portées contre trois ressortissants nord-coréens impliqués dans ces stratagèmes, soulignant le lien entre ce groupe de cybercriminels et le gouvernement nord-coréen.

Le gouvernement américain a montré du doigt, en 2021, plusieurs pirates informatiques Nord-Coréens qui semblent être cachés derrière ces nouvelles cyberattaques. Le ministère américain de la Justice affichait alors deux citoyens nord-coréens associés au groupe de hackers Lazarus (alias Hidden Cobra, Dark Seoul et APT28). L’acte d’accusation s’étendait également aux accusations déposées en 2018 contre Park Jin Hyok (alias Jin Hyok Park et Pak Jin Hek), le pirate informatique nord-coréen qui serait responsable des attaques massives du ransomware WannaCry en 2017 contre la Banque centrale du Bangladesh en 2016 ou encore la société Sony (vengeance pour le fait que le studio ait sorti le film « The Interview »). Park se retrouvait alors fiché avec Jon Chang Hyok et Kim Il. Les malveillants auraient aussi créé une fausse société de cryptomonnaie et le token Marine Chain.

Le ministère américain de la Justice estime que ce système permettait aux utilisateurs d’acheter des options dans des navires maritimes, et que la Corée du Nord pouvait à terme avoir accès aux fonds des investisseurs et contourner les sanctions américaines.