Des analystes ont mis en lumière un schéma de fraude qui a permis à un cybercriminel de gagner des millions de roubles. Ce dernier, masqué sous le pseudo « Faker » a développé un système de « location de malwares » sur abonnement. Parmi les victimes de ce schéma frauduleux, de nombreux joueurs de la plateforme de divertissement Steam.

« Faker » utilise plusieurs méthodes. Le schéma principal qu’il a développé est appelé MaaS (Malware-As-a-Service). Il représente un système de location de programmes malveillants sur abonnement. Les « clients » de « Faker » qui souhaitent utiliser ce système n’ont rien à fournir à part de l’argent et, parfois, un nom de domaine : le créateur de virus leur fournit le Trojan demandé, l’accès au panneau d’administration et au support technique. Les chercheurs de Doctor Web estiment que sa solution « clé en main » lui a rapporté des millions de roubles.

Ce qu’ont gagné les « clients » reste à l’appréciation de chacun, sachant que l’argent dépensé en un mois d’abonnement peut être récupéré en un jour. Tous les logiciels malveillants créés par « Faker » représentent une menace pour les utilisateurs de la plateforme de jeux Steam.

Steam, une plateforme développée par Valve Corporation, distribue des jeux et programmes numériques. Un utilisateur enregistré sur Steam accède à un espace personnel avec tous les jeux et applis qu’il a achetés. Il est également possible d’effectuer des achats sur la boutique en ligne de Steam, ainsi que de vendre et d’échanger des objets de collection. Ces objets ont une valeur clé dans plusieurs jeux multi joueurs. Armes, munitions, et d’autres objets permettent au joueur de modifier son apparence et la représentation de ses possessions dans un jeu. Ces éléments peuvent être échangés sur des sites spécifiques ainsi qu’achetés ou vendus en monnaie réelle. Ceci représente la base sur laquelle « Faker » a construit son activité criminelle.

Une de ses méthodes pour gagner de l’argent implique une soi-disant « roulette ». C’est ainsi que les joueurs en réseau appellent les enchères au cours desquelles les participants listent simultanément plusieurs objets de collection. La possibilité de gagner dépend de la somme engagée par les participants et le gagnant remporte tous les objets mis aux enchères. Ce qui est frauduleux est que le joueur véritable se trouve en face de bots qui sont sûrs de remporter l’enchère. Parfois, une victime potentielle se voit proposer l’administration d’un de ces jeux et est également « autorisé » à gagner plusieurs fois avant la mise en jeu d’éléments chers qui sont sûrs d’être perdus au profit des cybercriminels.

Le panneau d’administration des « roulettes » permet une configuration flexible du design du site d’enchères et de ses contenus affichés ; il permet la modification des noms et textes dans le chat, le contrôle des mises et l’affichage des objets mis en jeu par les autres joueurs. Il peut également servir à contrôler tout le système de « roulette ». Par ailleurs, « Faker » prête ses logiciels malveillants à d’autres cybercriminels. L’un de ces malwares nommé Trojan.PWS.Steam.13604 a été créé pour voler les données des comptes des utilisateurs de Steam. Après un mois d’abonnement, le créateur du malware fournit aux cybercriminels un fichier malveillant assemblé spécialement pour eux ; il leur donne également l’accès au tableau de bord.

Le Trojan est diffusé par différentes méthodes. L’une d’entre elles utilise l’ingénierie sociale : un utilisateur Steam reçoit un message lui disant que plusieurs membres de la communauté ont besoin d’un nouveau joueur pour former une équipe. Après une partie collective et dans le but d’une future collaboration, la victime est invitée à télécharger et à installer un client pour passer des appels. Les cybercriminels envoient à la victime un lien vers un faux site web pour télécharger l’appli. Lorsque la victime clique sur le lien, un Trojan masqué derrière un programme est téléchargé.

Si la victime potentielle utilise déjà TeamSpeak, elle reçoit une adresse de serveur utilisé par une équipe de joueurs pour communiquer. Après s’être connectée à ce serveur, la victime voit s’afficher une fenêtre de dialogue invitant à mettre à jour un des composants de TeamSpeak et un driver de sous-système audio. Déguisé derrière cette mise à jour, le malware est téléchargé sur l’ordinateur. Lorsqu’il se lance, le Trojan décharge le processus de Steam (si ce processus n’est pas le sien) puis trouve le chemin vers le répertoire Steam, la langue de l’application et le nom de l’utilisateur. Si l’un des fichiers système de Steam est disponible, Trojan.PWS.Steam.13604 en extrait des paires représentant des identifiants steamid64 et des noms de comptes. Puis le malware envoie l’information à son serveur de commande et contrôle. Ceci inclut la version de l’OS, le nom de la machine et de l’utilisateur, la langue de l’OS, le chemin vers Steam, la langue de l’appli etc.

Lorsque les actions qui lui sont commandées sont effectuées, le malware supprime le fichier original de Steam et se copie lui-même à sa place. Pour empêcher l’utilisateur de mettre à jour Steam et d’accéder au support technique, le Trojan modifie le contenu du fichier hôte en bloquant l’accès aux sites web steampowered.com, support.steampowered.com, store.steampowered.com, help.steampowered.com, forums.steampowered.com, virustotal.com, etc. Puis le Trojan.PWS.Steam.13604 affiche une fausse fenêtre d’authentification Steam. Si l’utilisateur entre ses identifiants, le malware tente de les utiliser pour s’authentifier sur Steam. S’il y parvient et que Steam Guard – un système d’authentification à deux facteurs, destiné à protéger les comptes utilisateurs – est activé sur l’ordinateur, il affiche une fausse fenêtre où entrer le code d’authentification. Toutes ces données sont envoyées sur le serveur des cybercriminels.

Le créateur du virus utilise le même serveur de commande et contrôle pour tous ses « clients ». Les données obtenues forment un fichier que les cybercriminels utilisent pour accéder aux comptes Steam. L’interface du panneau d’administration du Trojan.PWS.Steam.13604 est la suivante :

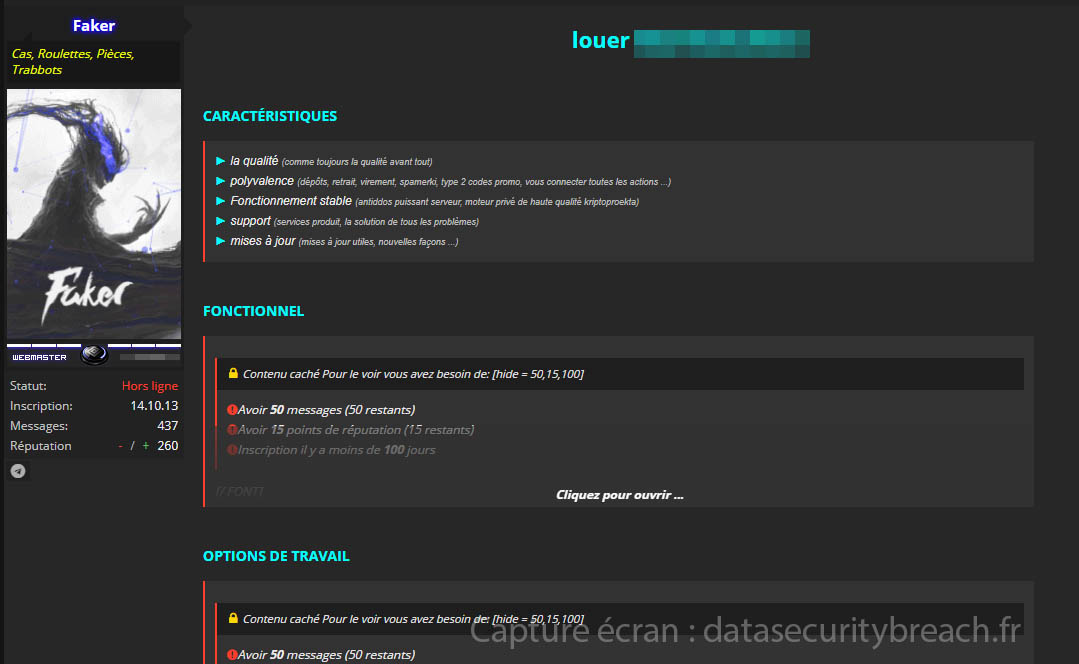

« Faker » loue également un autre Trojan qu’il a créé. Il apparaît comme Trojan.PWS.Steam.15278 dans la nomenclature Dr.Web. Il est distribué de la même façon et son objectif est de voler des inventaires de jeu. Les cybercriminels peuvent vendre les objets virtuels qu’ils ont volé aux autres joueurs. Le créateur du virus fait de la publicité pour son « service de location » de ce malware sur des forums spécialisés.

Pour fonctionner, le Trojan.PWS.Steam.15278 utilise Fiddler, un outil gratuit d’analyse de trafic, lorsqu’il est transféré via le protocole http. Son fonctionnement est basé sur le principe du serveur proxy. Fiddler installe un certificat root dans le système, ce qui permet au malware d’intercepter le trafic HTTPS chiffré. Il intercepte également les réponses du serveur et les modifie.

Si un joueur dont la machine est infectée échange des éléments avec d’autres joueurs sur des marchés spécialisés comme opskins.com, igxe.cn, bitskins.com, g2a.com, csgo.tm, market.csgo.com, market.dota2.net et tf2.tm, le malware modifie le destinataire des objets de collection au moment de l’échange.

Voici le fonctionnement du schéma : lorsque l’utilisateur liste les éléments à vendre ou à échanger, le malware se connecte à son compte et vérifie les offres entrantes à intervalles réguliers. Si le joueur reçoit une offre, le malware la supprime, identifie le nom de l’utilisateur, son icône et le texte du message de la requête d’origine puis envoie à la victime exactement la même requête mais depuis le compte des cybercriminels. Concrètement, cet échange est effectué grâce à des injections web : Trojan.PWS.Steam.15278 injecte à des pages web un code malveillant qu’il reçoit de son serveur C&C (Commande & Contrôle). « Faker » est l’auteur d’autres Trojans qui fonctionnent de la même façon et sont déguisés derrière des extensions pour Google Chrome.

Lors de l’échange d’éléments via le site officiel steamcommunity.com, Trojan.PWS.Steam.15278 permet aux cybercriminels de remplacer l’affichage des objets de collection des joueurs. Il modifie les contenus des pages web du site steamcommunity.com de façon à ce que les joueurs voient une offre pour un objet très cher et très rare. Si un joueur accepte l’offre, il recevra en réalité un objet banal et bon marché. Il est également pratiquement impossible de revenir sur la transaction après coup parce que le serveur considère que le joueur a accepté l’échange. Voici une illustration de ce schéma frauduleux : sur le site steamcommunity.com, le joueur dont la machine est infectée verra qu’un autre joueur offre soi-disant d’échanger un objet de collection appelé « PLAYERUNKNOWN’s Bandana” valant 265,31$. En réalité, une fois le marché conclu, l’utilisateur reçoit « Combat Pants (White) » dont le prix est de 0,03$.

De manière générale, le tableau de bord du Trojan.PWS.Steam.15278 est identique au panneau d’administration de Trojan.PWS.Steam.13604. Cependant, la version mise à jour comporte une section supplémentaire qui permet aux cybercriminels de contrôler la substitution des objets de collection lors des échanges. Ils peuvent configurer les images et les descriptions d’objets destinés à rempacer les vrais objets et à être présentés aux joueurs. Ensuite, les cybercriminels peuvent vendre les objets obtenus illégalement contre de l’argent réel sur les plateformes de commerce réseau.