Un pirate a récemment mis en ligne sur un site russe des liens qui permettent de regarder en direct les vidéos de milliers webcams de particuliers et d’entreprises, dans plus de 250 pays. En se connectant au site, on peut voir en direct ce qui se passe dans une chambre d’enfants à Birmingham ou dans un magasin de vêtements à Aix En Provence. Comment cela est-il possible ? Une grande partie de ces utilisateurs auraient tout simplement oublié de changer le mot de passe par défaut permettant d’accéder au flux vidéo de leur webcam.

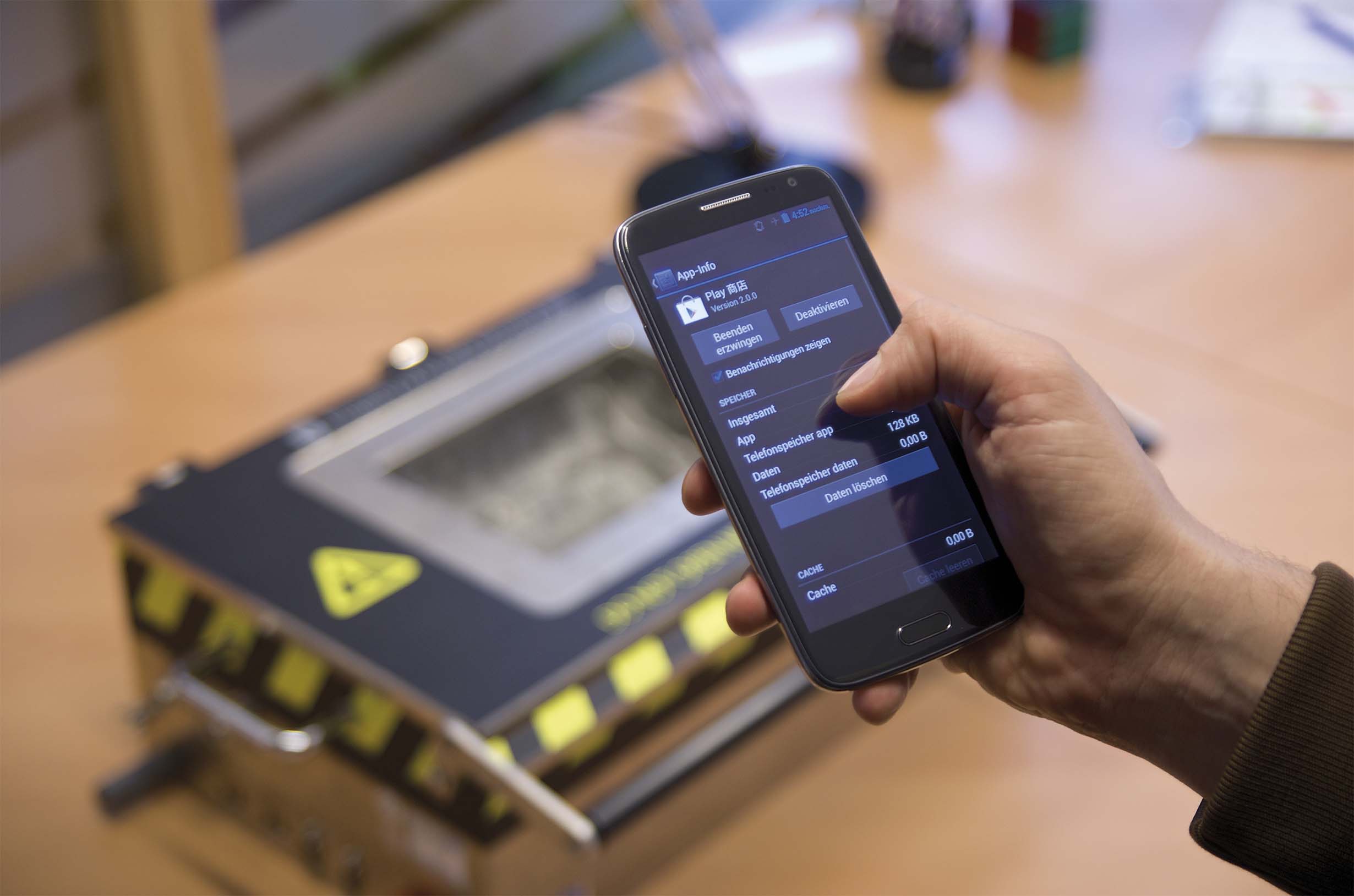

Ce nouveau piratage illustre les nouveaux défis de sécurité qui sont induits par le développement des objets connectés. Ces derniers, souvent regroupés sous l’appellation « Internet des objets » connaissent une croissance fulgurante. Le Gartner prévoit ainsi qu’en 2015 4,9 Milliards d’objets connectés seront en circulation. Qu’il s’agisse de votre maison (domotique), de votre corps (capteur d’activité, montres connectées, appareils médicaux), de votre voiture ou de vos vêtements, de nouveaux objets et services connectés sont inventés tous les jours. Ils collectent des données de votre quotidien, les interprètent via des logiciels en ligne et vous aident à améliorer différents aspects de votre vie : confort, santé, dépenses, performance, productivité…

Ces données qui partent dans le Cloud

Pour pouvoir vous aider au mieux et pour stocker toutes ces données collectées sur votre quotidien, ces objets communiquent généralement avec des logiciels hébergés sur des serveurs sur Internet, « dans le Cloud », accessibles via des identifiants et mots de passe, comme n’importe quel site web. Mais cela n’est pas sans danger car si les français digitalisent leur vie quotidienne, ils n’adoptent pas pour autant les comportements de sécurité en ligne qu’ils ont dans la vie réelle. L’étude IFOP réalisée pour Dashlane en 2012 l’avait montré : Alors que 100% des français mettent leur ceinture de sécurité en voiture, 42% utilisent encore le même mot de passe sur plusieurs sites. Et pourtant, c’est une règle de base que d’utiliser un mot de passe différent par site web…

Et alors ?

Beaucoup minimisent sans doute le risque : on pense que lorsque l’on se fait pirater son compte email ou sa carte bancaire, il y a toujours un moyen de réinitialiser son compte ou d’annuler les transactions frauduleuses réalisées avec la carte. Il n’y a pas « mort d’homme ». Maintenant imaginez-vous ce que peut être un piratage à l’heure de l’Internet des objets : une webcam pour surveiller vos enfants qui s’éteint toute seule, une voiture automatisée qui ne s’arrête plus, des données médicales modifiées qui conduisent à un traitement inapproprié, un pacemaker ou une pompe à insuline qui se mettent à fonctionner anormalement… Ce ne sont plus uniquement nos comptes en banque ou notre vie privée qui sont menacés, c’est notre intégrité physique et celle de nos proches.

Certains prennent ces menaces très au sérieux. Par exemple l’ancien Vice-Président américain Dick Cheney est en effet allé jusqu’à se faire opérer pour retirer les possibilités de connexion sans fil de son Pacemaker, par crainte d’un piratage potentiellement mortel. Solution radicale mais qui a le mérite d’être efficace. La sécurité en ligne n’est plus uniquement une question d’argent ou de confidentialité. Avec l’explosion des objets connectés c’est maintenant une question qui va concerner nos proches, notre intimité, notre santé, notre vie quotidienne dans toutes nos activités.

La nature du risque a changé. Il y a encore quelques années, pour les consommateurs, les risques associés au monde digital étaient limités à cet objet encombrant posé sur leur bureau, l’ordinateur. On se protégeait de ces risques à l’aide d’antivirus, d’anti spam, de firewall….Aujourd’hui, le risque s’est déplacé vers le Cloud : nos données personnelles y sont stockées et c’est aussi par-là que des hackers peuvent prendre le contrôle des objets connectés. Le seul rempart qui protège nos données et nos objets dans le Cloud, ce sont nos mots de passe. Ne l’oublions pas ! (Par Emmanuel Schalit, CEO de Dashlane)